LogonTracer是一款专门用于调查Windows Active Directory登录活动的工具。它通过可视化和分析Windows事件日志,将登录事件中的IP地址和账户名关联起来,并以图形化的方式展示出来。这样一来用户可以直观地看到哪些账户进行了登录尝试,哪些服务器被使用。

软件特点

LogonTracer支持将以下与Windows登录相关的事件ID可视化:

4624: 登录成功

4625: 登录失败

4768: Kerberos验证(TGT请求)

4769: Kerberos服务项目票(ST请求)

4776: NTLM验证

4672: 分配唯一管理权限

另外LogonTracer已经从Bootstrap版本4升级到5,并兼容py2neo 2021.1版本。

如何使用

使用LogonTracer非常简单,只需按照以下步骤操作:

安装LogonTracer工具。

导入Windows Active Directory事件日志数据。

选择您想要分析的事件ID。

运行分析LogonTracer将生成可视化图表,展示登录事件之间的关系。

通过LogonTracer,您可以轻松地识别和调查可疑的登录活动,确保您的网络安全。

OpenResty

OpenResty

WillPHP框架

WillPHP框架

狮子鱼社区团购独立版源码

狮子鱼社区团购独立版源码

Slidev

Slidev

magic-api

magic-api

Hangfire

Hangfire

Bubble Tea

Bubble Tea

PostCSS

PostCSS

2K公布免费第三人称英雄射击游戏《Ethos计划》

2K公布免费第三人称英雄射击游戏《Ethos计划》

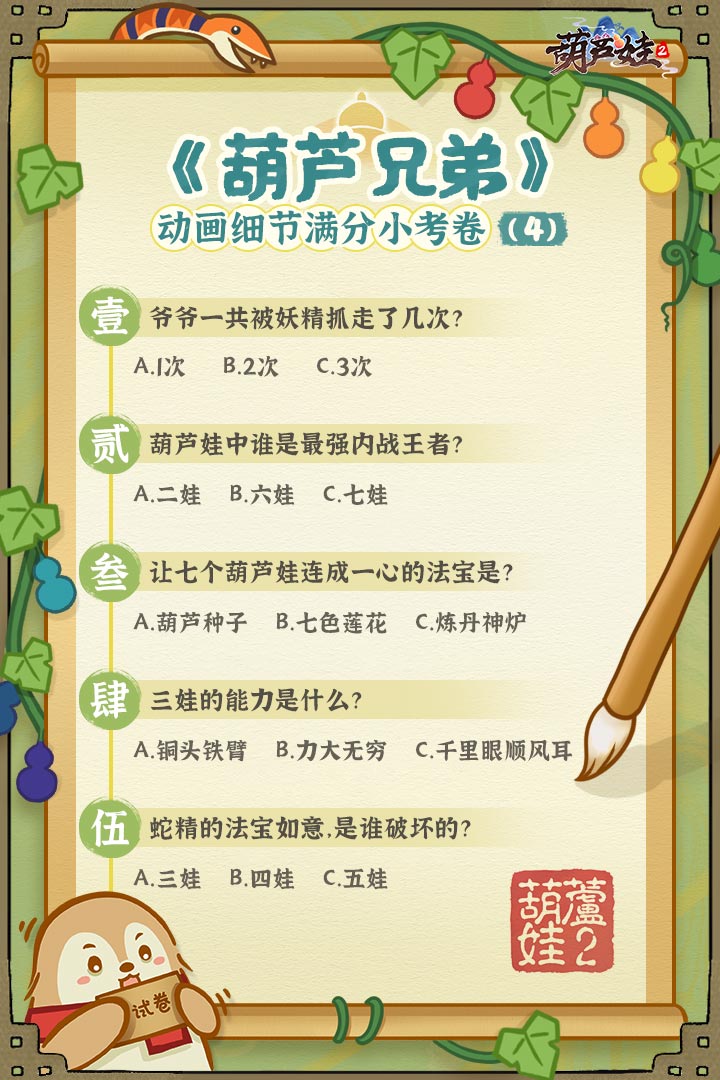

考试啦,《葫芦娃2》带来原动画细节小考卷(4)

考试啦,《葫芦娃2》带来原动画细节小考卷(4)

王国两位君主北欧之地隐士有什么用

王国两位君主北欧之地隐士有什么用

我的世界种子怎么种植方法

我的世界种子怎么种植方法

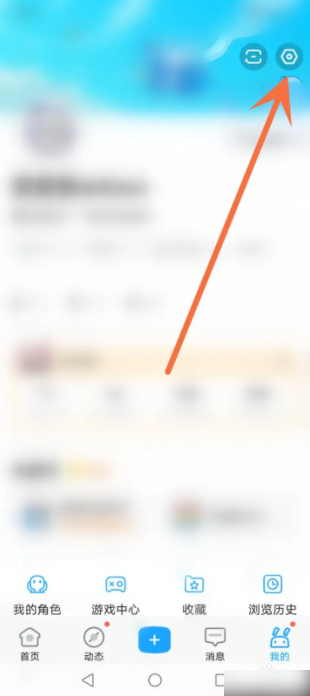

崩坏学园2怎么注销崩坏怎么注销账号

崩坏学园2怎么注销崩坏怎么注销账号

不止《生化危机》外媒精选30款恐怖佳作

不止《生化危机》外媒精选30款恐怖佳作

王国两位君主北欧之地雷神之锤解锁顺序

王国两位君主北欧之地雷神之锤解锁顺序

梦幻西游梦玲珑穿什么

梦幻西游梦玲珑穿什么

功夫熊猫阿宝邀你切磋,《蛋仔派对》联动KouKouLove第二弹开启

功夫熊猫阿宝邀你切磋,《蛋仔派对》联动KouKouLove第二弹开启

终结之王SF《街头篮球》提升胜率之失误控制

终结之王SF《街头篮球》提升胜率之失误控制